重新整理 | 陈勇

公司出品 | CSDN(ID:CSDNnews)

日前,一位白白俄罗斯科学研究相关人员为的是压制侵略亚洲地区的互联网不法分子,把她们的Twitter英文名字改成 Conti Leaks ,最让人意料之外的是,他还蓄意把Conti敲诈应用软件源码外泄在Twitter上。那个标识符由此正式发布,招揽许多骇客、其他敲诈应用软件犯罪团伙和安全科学研究相关人员采用该应用软件的源码来展开各式各样的操作方式,一时间便在网路上引起了舆论哗然。

图来源于bleepingcomputer

提到到Conti,许多人可能不太了解,它是轻工业领域最活耀的敲诈应用软件之一,Conti另一面的犯罪团伙参与了许多系列产品的恶意应用软件合作开发。在2021年Conti那个犯罪团伙还干了两件让人不得已畏惧的事,那就是毁坏了63家营运轻工业控制技术(ICS) 的公司,其中大部分是工业。

此外,Conti的政治势力还在不断增加,它还控制了由TrickBot犯罪团伙合作开发的隐密恶意应用软件BazarBackdoor,用于毁坏高价值目标。就在不久前,Conti敲诈应用软件犯罪团伙还接手了TrickBot恶意应用软件操作方式项目。

![]()

骇客亲法旅团,成外泄源码导火索

说到白白俄罗斯科学研究相关人员恫吓整件事,还得从白俄罗斯与白白俄罗斯的争斗讲起,互不相让为的是争抢骇客的技术精神力量,让骇客项目组展开亲法嫩模齐,从而对旁人的反对者收到法令和严重威胁。

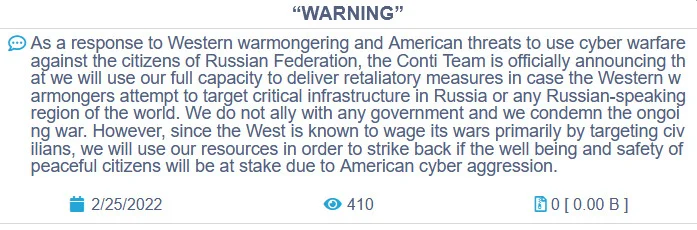

在2022年2月25日,Conti敲诈应用软件犯罪团伙为的是说明她们的态度,还正式发布了一则网志该文,宣布她们将积极支持白苏联政府对白白俄罗斯的反击。她们还警示蔡伯介,如果有人组织了特别针对白俄罗斯的黑客反击,Conti犯罪团伙将紧紧围绕关键性基础建设展开反扑。

图来源于bleepingcomputer

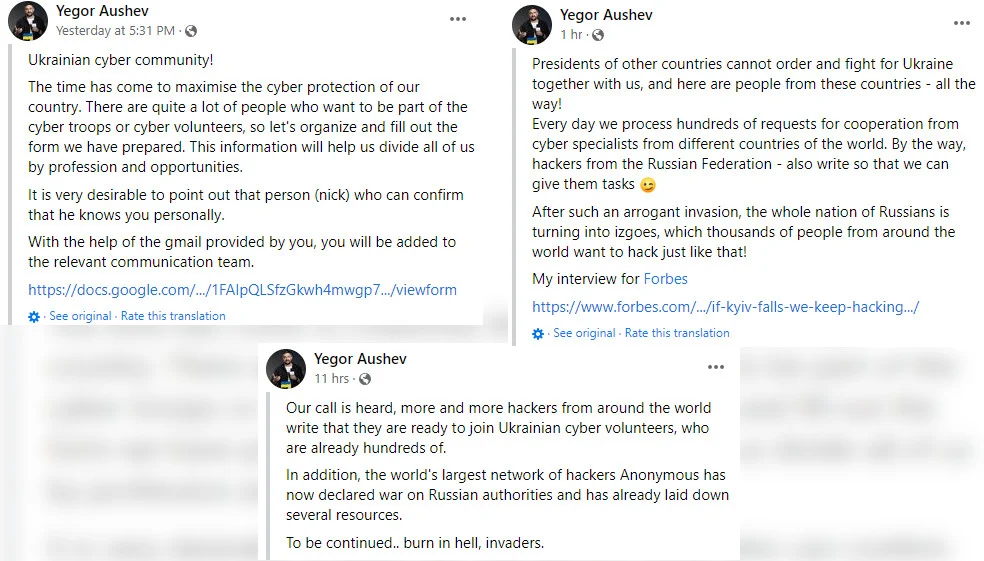

白白俄罗斯听到消息后,也在试图与白俄罗斯的骇客精神力量接触,以保护关键性基础建设免受黑客反击,同时还寻求骇客打入白俄罗斯内部。据路透社详细说明,应白白俄罗斯国防部的要求,互联网社区将参加保卫国家的任务。

因此,Cyber Unit Technologies(互联网安全指导组织)的创始人Yegor Aushev组织了一场号召行动,目的是为的是寻求站在白白俄罗斯一边的骇客,用这些骇客的精神力量来保护关键性基础建设。之后他于2月24号晚分享了一份申请表,供志愿骇客注册,方便获得她们的技能,以便更好地组织任务。在一则帖子中,Aushev声称,即使是世界各地的骇客,包括来自白俄罗斯的骇客,也响应了他的号召,她们将分组展开进攻和防御行动。

图来源于bleepingcomputer

6多份官方消息遭外泄

在此两天之后,也就是2022年2月27日,Conti敲诈应用软件犯罪团伙选择站在了白俄罗斯一边,对此,正如该文伊始所述,这位名为Conti Leaks 的白白俄罗斯安全科学研究相关人员外泄了6万多条关于Conti敲诈应用软件操作方式的官方消息。据BleepingComputer报道,该科学研究相关人员为Conti项目组的内部成员,因此可以访问Conti的XMPP聊天服务器的ejabberd 数据库后端。

AdvIntel(一家互联网情报公司)的首席执行官Vitali Kremez证实了这一点,外泄的消息是有效的,并且是从敲诈应用软件犯罪团伙使用的Jabber通信系统的日志服务器中获取的。

据悉,Conti犯罪团伙是从2020年7月开始启动她们的业务,而本次外泄的数据范围是在2021年1月21日至2022年2月27日区间,涉及393个的JSON文件、60,694条消息惨遭外泄。与此同时,外泄的消息中还包含了有关该犯罪团伙内部活动的各种信息,比如姓名、私人数据外泄URL、比特币地址以及有关其操作方式的讨论。

![]()

正式发布最新的Conti源码

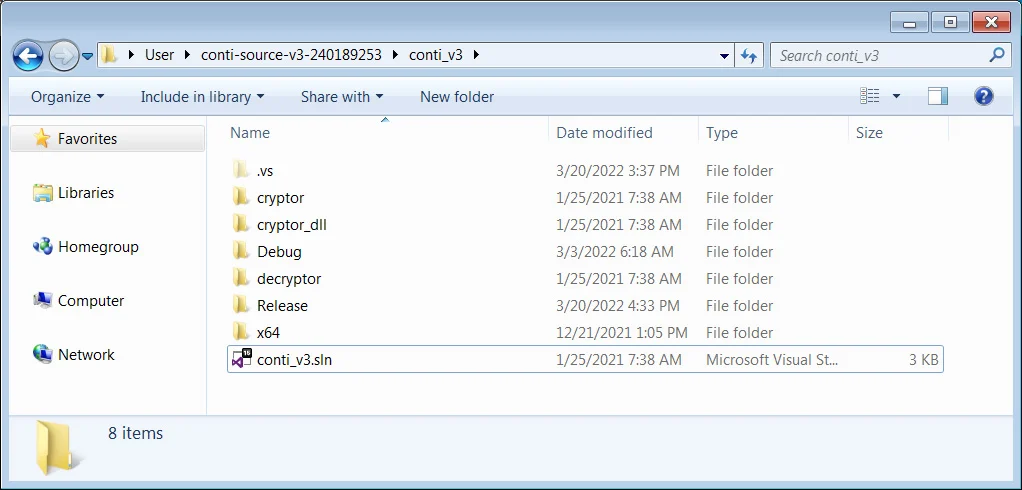

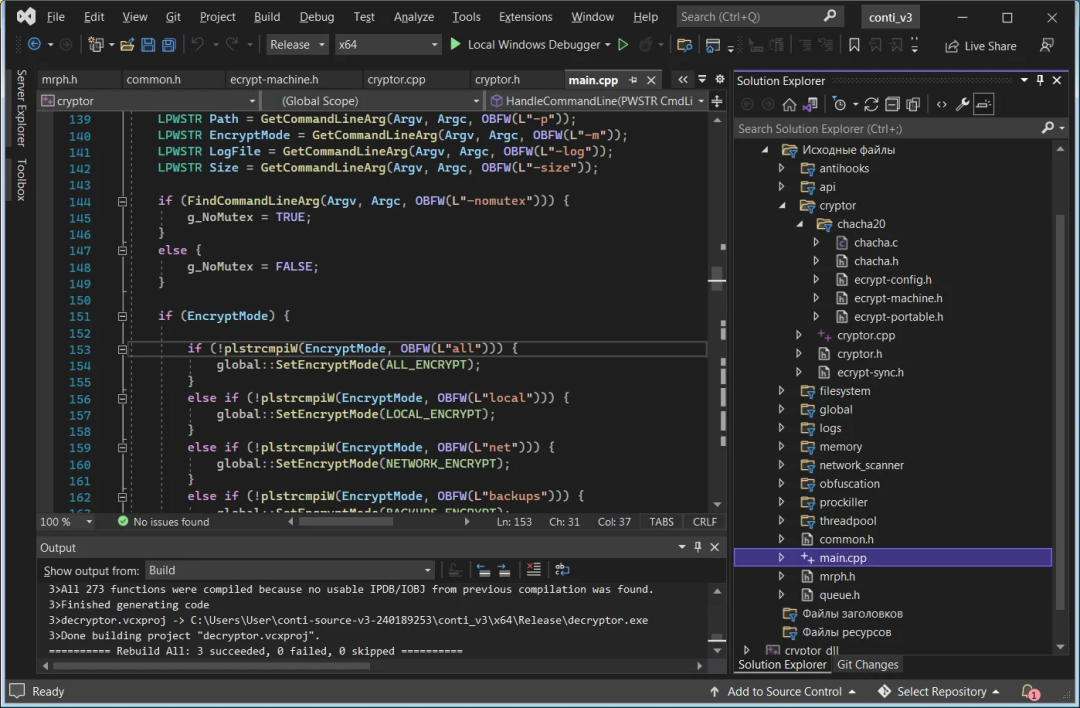

在消息外泄之后,@Conti Leaks还将Conti版本3的源码上传到VirusTotal,并在Twitter上正式发布了链接,以此来公布源码。该源码可以为科学研究相关人员和执法部门分析恶意应用软件提供一个参考,以更好地了解它的工作原理。

图来源于bleepingcomputer

源码泄漏是一个有关Visual Studio的解决方案,允许任何有权访问的人编译敲诈应用软件锁定器和解密器。源码编译经过测试并没有发生错误,并且可以被其他严重威胁参与者轻松修改,目的是为的是使用她们她们的公钥或添加新功能。

图来源于bleepingcomputer

源码的外泄或将造成灾难性影响

敲诈应用软件源码的正式发布,特别是对于像Conti这样的高级操作方式,可能会对企业的互联网和消费者造成灾难性的影响。

无独有偶。曾经还有一名科学研究相关人员正式发布了名为Hidden Tear敲诈应用软件的源码,从而迅速导致了许多骇客采用该应用软件的源码来展开各式各样的操作方式。虽然Hidden Tear可以被解密,但它导致了新的敲诈应用软件被感染,多年来一直困扰着消费者和公司。

除此以外,一名骇客在俄语骇客论坛上外泄了Babuk敲诈应用软件的源码。几天之内,其他严重威胁参与者使用了源码 ,并合作开发了新的敲诈应用软件操作方式,例如Rook和Pandora。

由此可见,不管是对话消息的外泄还是源码的外泄,无疑都是对敲诈应用软件操作方式的致命压制,还为科学研究相关人员和执法部门提供了有关其内部流程的敏感情报。不幸的是,其他骇客使用那些源码来启动她们的操作方式只是时间问题。

2.分享目的仅供大家学习和交流,您必须在下载后24小时内删除!

3.不得使用于非法商业用途,不得违反国家法律。否则后果自负!

4.本站提供的源码、模板、插件等其他资源,都不包含技术服务请大家谅解!

5.如有链接无法下载或失效,请联系管理员处理!

6.本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!